“Cloudflared在功能上与ngrok非常相似,”GuidePoint Security的高级威胁情报分析师Nic Finn说。“然而,Cloudflared与ngrok的不同之处在于,它免费提供了更多的可用性,包括通过cloudflared托管TCP连接的能力。

Cloudflare Tunnel的命令行工具cloudflated允许用户在源Web服务器和Cloudflare最近的数据中心之间创建安全连接,以隐藏Web服务器IP地址以及阻止容量分布式拒绝服务(DDoS)和暴力登录攻击。

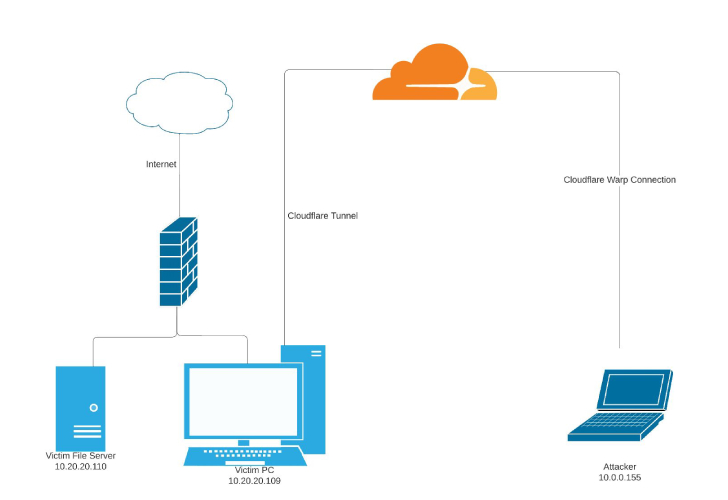

对于在受感染主机上具有提升访问权限的威胁参与者,此功能提供了一种有利可图的方法,通过生成从受害计算机建立隧道所需的令牌来建立立足点。

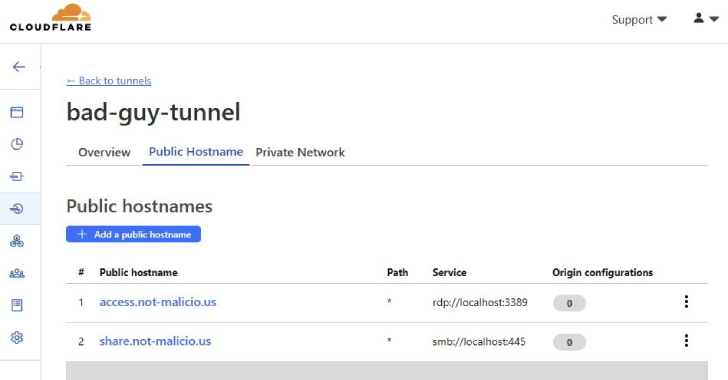

“一旦在 Cloudflare 仪表板中进行配置更改,隧道就会更新,允许 TA 仅在他们想要在受害者机器上执行活动时才启用功能,然后禁用功能以防止暴露其基础设施,”Finn 解释说。

“例如,TA可以启用RDP连接,从受害机器收集信息,然后禁用RDP,直到第二天,从而降低检测的机会或观察用于建立连接的域的能力。

更令人不安的是,攻击者可以利用隧道的专用网络功能悄悄访问一系列IP地址(即本地网络中的端点),就好像它们“与托管隧道的受害者机器物理并置”。

也就是说,这项技术已经在野外找到了接受者。今年早些时候,Phylum和Kroll详细介绍了针对Python Package Index(PyPI)存储库的两种不同的软件供应链攻击,其中观察到欺诈性软件包下载cloudflared以通过Flask Web应用程序远程访问端点。

“合法使用Cloudflare服务的组织可能会将其服务限制在特定数据中心,并生成对Cloudflated隧道等流量的检测,这些流量路由到指定数据中心以外的任何地方,”Finn说。“这种方法可能有助于检测未经授权的隧道。

为了识别可能滥用 cloudflared,建议组织实施适当的日志记录机制来监视异常命令、DNS 查询和出站连接,同时阻止下载可执行文件的尝试。

8288分类目录声明:本站部分文章来源于网络,版权属于原作者所有。如有转载或引用文章/图片涉及版权问题,请联系我们处理.我们将在第一时间删除!

联系邮箱:[email protected]